还是之前的那个的案例。

朋友在iN的建议下购买了一台Mac Book来替换掉了之前的Windows笔记本。当时iN是比较信誓旦旦的说苹果的系统并不会有什么病毒的危害。

说这句话的底气其实来自于iN自己从上世纪九十年代的Macintosh电脑就开始接触苹果的系统,到system 7、8、9,OS X 直至现在到Mac OS,渐渐的经历了将苹果系统从备用机到主用机的过程,30年的时间里面倒是没有因为遭遇过苹果系统“中病毒”的任何事件。

但无论怎么说,“苹果系统不会中病毒”是iN的一个观点,并不是一个客观事实,观点的产生更多的来自于iN在使用电脑的习惯,以及苹果系统的软件机制,这些因素在一起,让iN成了“幸运的极少数”,因此这是一个罔顾客观事实的“观点”,谨代表个人体验。

当然了iN的个人使用习惯会和很多用户格格不入,例如:

怎么可能不用正版呢?失足女啊,看到别的小姑娘站在马路边上就慌忙不迭的跑过去问此地行情怎样,殊不知路边的姑娘并不都是出来卖的,也有一些是站在那里等公交车的……

作为微软的partner,每年是有100多个Windows Server的许可证的:

自己用根本用不完!要什么盗版嘛……咱不去做贼,也就惹不上贼骚。

其实,用正版软件,从合理合法的渠道取得软件的副本是避免计算机病毒感染的一个很重要习惯,俗话说常去嫖的人难免得病。根据中国人民大学潘绥铭教授的调查研究显示:男性身边嫖娼过的人群比例每增加1%,自己嫖娼的概率就会增加32%,其实用盗版软件也是一样的。你不去憋足了心思去白嫖,那么计算机病毒往往会远离你。

但今天咱们要说的事情是——“白嫖”之后,你能有真正的防护吗?

严格意义上说,破解软件现在是一个灰色产业链,世界上并没有好心人为你编写一段程序让你可以免费的使用其他软件厂商的应用程序。天下熙熙皆为利来,没有利益的事情是没有人去做的。

例如你可以在下载网站上找到最新的应用。

在网站的指导下利用破解机进行破解:

但这个破解机到底是什么呢?

能不能真正破解软件暂且不说,实际上人家真实目的是偷取你的信用卡信息,并且顺带着用你的电脑挖矿。

普通的用户会毫无防备的下载这些盗版软件思量着白嫖一波,即便是运行了破解机无法破解软件,也会归咎于自己的技术不行再去找另外的盗版软件包进行尝试。这样一来心仪的软件用上与否并不确定,反而可以确定的是在自己的计算机上种上了N个病毒。

为了这件事,iN还是联系了一下苹果的支持:

转来转去最后:

支持工程师“咱们的设备是不会中到病毒”,这也就成了今天的文章标题。

后来苹果的支持工程师和iN通了个电话,给出了几个基本原则。

分别是:

1.在 macOS 中防范恶意软件2.macOS 中的防火墙安全性3.在 Mac 上安全地打开 App

简而言之的概念就是在macOS中苹果设置了一个三层机制:1.阻止恶意软件的启动或执行:App Store 或结合公证的门禁2.阻止恶意软件在客户系统上运行:门禁、公证和 XProtect3.修复已执行的恶意软件:XProtect

1和2的部分主要是靠app store和开发工具签名审核机制完成,真正的行为分析和查杀病毒则是依靠XProtect来完成。

我们在macOS中利用活动监视器也可以查找到这个线程集的存在:

其实,苹果的客户支持并没有说错,苹果系统是不会中到病毒的,但有一个前提是——用户必须严格的从app store或真正可以信任的官方网站下载软件运行。如果出现从盗版软件网站下载盗版软件注册机这种非常规行为的话,如果在XProtect签名库列表中的病毒是可以有防护作用的,但如果不在这个列表内,则难以防护,这件事好理解——“良言难劝该死鬼,慈悲不度自决人!”。

再往上的一层防护则是macOS的防火墙设置。

一些开端口的程序,尤其是有传入需求的程序自己斟酌着加到防火墙内,例如iN在用的lmstduio

这件事还是采用的最小化原则——不到迫不得已且目的明确不加入到防火墙列表中,例如iN加入到这个lm studio就是为了给局域网内的其他机器提供生成式语言模型接口的,因此加入。

类似的位置还有“隐私和安全性”配置

这里面定义了苹果系统中的应用可以访问到的系统接口内容,例如你的摄像机、麦克风、屏幕等等,举个例子:微信的应用iN这样设置的:

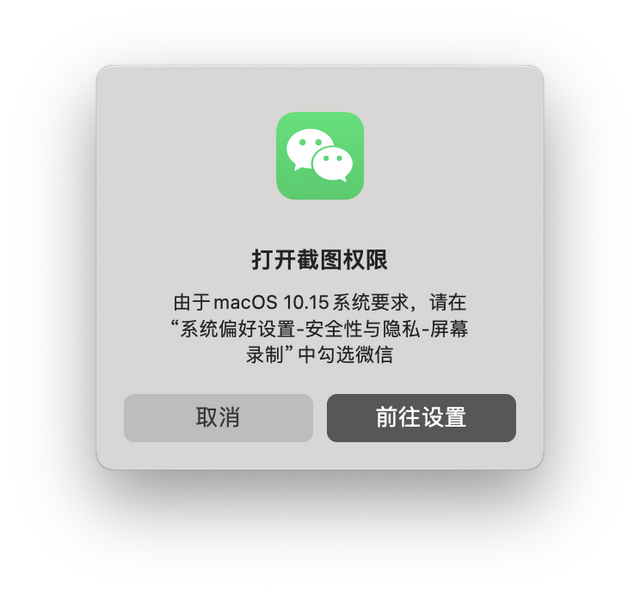

我们常在计算机上用的截图功能,也就是微信对话框中的“小剪刀”

在iN的计算机上点击依旧显示:

这就是没有给微信以“屏幕录制”的权限,因此微信的截图功能是不能用的。现在在macOS系统中iN还是依靠command+shift+4或者5进行截图操作,截图后再用微信的文件打开功能打开。类似的

也不会给微信摄像头的调用权限,原因懂的都懂。

另外,在和苹果客服对话的内容中iN模糊掉了一个软件名称,这是因为很多打着可以在苹果系统上杀毒的名号的软件的功能是不能在苹果系统的沙盒机制下真正做到访问所有苹果系统文件的。那么查杀病毒本身就成了一个笑话。

但我们要怎么来判断苹果系统中有没有中病毒呢?方法就得和macOS系统的一个处理加载机制挂钩了。

macOS是有后台自启动机制的,在沙盒外的自启动程序通常都在~/Library/LaunchAgents目录中。

因此,当我们 “ls ~/Library/LaunchAgents”的时候

就会列出当前系统中后台自启动的程序项目。例如com.google.GoogleUpdater.wake.plist com.google.keystone.agent.plist com.google.keystone.xpcservice.plist

这三个实际上是在安装Chrome浏览器之后的更新和服务选项,是大家相当熟悉的内容。如果出现不熟悉的内容,那么就需要警惕了。

当然了,还是“良言难劝该死鬼,慈悲不度自决人!”如果不注意系统安全,采用类似于上面事后判断的方式去防止病毒对自己的侵害依旧属于自欺欺人,如果一个病毒用来窃取在计算机内的机密信息,当你看到ls ~/Library/LaunchAgents有异常的话,你的机密信息早早的就已经被窃取完了。毕竟——人类的肉身,别和计算机拼速度。你看到异常,也只是表面你被病毒“感染过”,而非能解除病毒对你的危害。