应用程序通常处理和存储大量的敏感数据,如用户个人信息、财务信息、商业数据、国家数据等,用户量越大的应用程序,其需要存储和保护的用户数据越多,因此应用层长期是攻击方的核心目标。

传统应用安全依靠防火墙(FireWall)、入侵检测/防御(IDS/IPS)、统一威胁管理(UTM)、Web安全网关(WSG)和Web应用防火墙(WAF)等实现的安全边界防护能力。

这种边界防护类似于机场的安检环节,即需要根据预设的‘策略’进行检测,识别访问中是否有携带恶意代码等攻击手段。

以WAF为例,其完全根据写好的安全规则检查流量。流量命中了安全规则,WAF将进行自动化响应。但众所周知安全规则带有明确滞后性,先有病毒才有相应的杀毒工具。安全规则永远存在被绕过的风险。

因此企业普遍存有4大痛点:

1.因现有web防护技术原理,导致无法发现和抵御0day攻击

2.现有技术基于策略判定,策略过严则误拦多,影响业务,策略过松则漏报多,影响安全

3.边界防护为南北向防护,对东西向安全无能为力,真正的安全不分东西南北

4.修改应用漏洞需要修改代码,历史程序漏洞修复难度大

解决思路

RASP全称为Runtime application self-protection,即运行时应用自我保护。可像“疫苗”一样注入到应用程序里面,与应用程序融为一体,使应用程序在运行时实现自我安全保护,并且安装过程无需修改任何应用程序自身代码,仅需简单配置即可实现自我防护机制。弥补了当前“边界防护”技术体系的不足,为应用系统的安全防护提供了创新性的解决方案,防御能力得以本质提升。

通常情况下,感知应用受到攻击的态势以应用外部防护软件(例如WAF)拦截的信息为源头,虽然看似“感同身受”,但无法获知具体攻击应用哪块代码、哪部门业务逻辑、受影响的数据的范围等业务态的信息。同时,从攻击的流程角度分析,扫描是可疑行为,攻击是真实入侵,外部防护由于无法获知应用内部运行情况,所以往往无法区分。此外,黑客在扫描时和攻击时可能使用并不是同一组IP,随意混淆和独立区分都会造成态势感知结果的偏差。

RASP是将自身像疫苗一样注入到应用代码和应用流量出入口,真正的获取最原始、最完整、最及时的安全事件和安全信息,增加根源防护能力的同时为企业的安全运营提供更准确源信息。

从下图中可以看到,请求参数ids的值中,ids的参数值并不包含任何攻击的Payload,传统的WEB防护产品无法识别该攻击行为,但触发了爱加密RASP的SQL零规则检测,从而断定该接口存在SQL注入漏洞。

这是⼀个非常典型的SQL注入案例,我们通常在处理 where in 查询的时候会因为无法直接使用SQL预编译而选择了拼接SQL的方式来实现业务,从而也就导致了SQL注入的产生。

在2023HVV期间,爱加密运行时应用自免疫系统(RASP)成功为客户抵御某业务系统JeecgBoot SSTI 0day攻击,攻击告警日志如下:

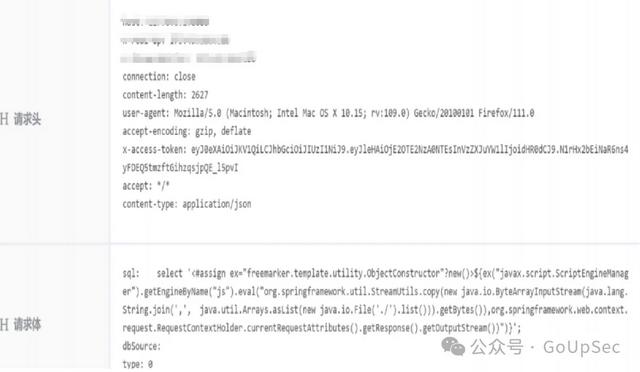

技术组经过分析RASP防御日志发现该漏洞是⼀个未公开的JeecgBoot 0day,请求类型是 application/json ,请求的主体中包含了恶意的攻击参数,如下图。仅23年下半年,已为该客户部署23个系统,共产生监测数据近5万条(HVV期间近400条),5个应用系统自身漏洞(已确认)。

随着HVV工作的深入开展,已知的常规安全漏洞逐渐被修复完善,针对未知攻击手段(“0day”)的攻防已逐渐成为红蓝两队关注的焦点,现实环境中,“0day”攻击也因其高隐蔽性、高破坏性的特点,成为网络安全保障工作的最大威胁。RASP产品由于其深入应用程序内部的技术特性,能够结合应用程序的上下文信息,基于访问行为准确识别和应对包括“0day”在内的各种攻击事件,从而有效弥补现有防护体系对新型攻击防御能力的不足。

HVV期间最大的难点在于能否及时修复应用系统自身漏洞,特别一些老旧系统,由于代码无法修改,面对发现的漏洞时却束手无策,RASP产品提供的“虚拟补丁”功能,可让用户在不修改程序源代码的情况下,快速修复系统漏洞,帮助用户便捷高效的消除历史隐患。为协助企业在HVV期间取得更优异的成绩,爱加密特推出补天计划,爱加密运行时应用自免疫系统(RASP)与爱加密网络安全有效性验证平台(BAS)将开启免费试用!可扫码添加客服参与!